华为路由器网络安全笔记

命令笔记

设置端口隔离区

进入端口后

port-isolate enable group 1 #(端口视图)

#添加到隔离组1中

用户名加密码验证:

#authentication-mode 认证模式

#Tenlent登录验证

user-interface vty 0 4

#SSH登录接口

user-interface vty 16 20

设置密码模式

#设置3A认证

user-interface con 0

authentication-mode aaa

aaa

local-user huawei service-type terminal

local-user huawei password cipher 123

user-interface vty 0 4

local-user huawei service-type telnet #设置服务类型

local-user huawei password cipher 123 #设置密码

user privilege level 3 #设置访问权限等级

authentication-mode password #设置登录模式为密码登录

#设置密码

authentication-mode password cipher 123 #暗文显示

set authentication password cipher 123 #设置密码为123

配置RIPv2认证命令

注意:两端的密码必须保持一致,否则会导致该认证失败,使得RIP协议无法正常的运行。

引自csdn博主MT筱柒—RIP配置(2)——配置RIPv2的认证

rip authentication-mode simple [pwd String] #RIPv2明文认证(端口)

#配置MD5传输时可以配置多个报文形式,但是必须保证两端的报文格式相一致。

undo rip authentication-mode #删除删除上一步中的明文验证的配置(端口)

rip authentication-mode md5 usual huawei #通用(密文)报文格式(端口)

RIPv2宣告网段命令

注意华为路由器RIP宣告网段只能宣告接口的主类网络地址

rip #进入ripView(全局)

version 2 #选择RIPv2版本(ripView)

network [X.X.X.X (ip-number)] #宣告网段 注意华为路由器RIP宣告网段只能宣告接口的主类网络地址

#此时的主类网络地址如A类地址只能使用网络号8位,其余全部为0,C类地址只能使用网络号24位,其余全部为0

#例如:192.168.1.5 他的主类网络地址是192.168.1.0

# 10.128.5.5 他的主类网络地址是10.0.0.0

路由器环回接口(loopback)测试

引自csdn博主偷轮子—路由器配置loopback具体作用

interface LoopBack [loopBack-ID(number)] #进入LoopBack接口,需要全写命令(补齐),当然可以用int(以后要纠正interface简写成in的坏毛病,正确的简写是int)

ip add [X.X.X.X (ip-number)] [mask]

AAA及Telnet封装

aaa

local-user huawei service-type telnet

user-interface vty 0 4

protocol inbound telnet

authentication-mode aaa

单臂路由

- 三层交换机

in vlanif [vlan ID]

ip add [IP Number]

- 路由器

dotlq termination vid [vlan ID]

ip add [IP Number]

arp broadcost enable

VLAN

之所以要划分VLAN就是因为VLAN有以下优点:

1、控制广播风暴

主要就是可以限制广播范围,可将广播风暴限制在一个VLAN内部,避免影响其他网段。VLAN能够更加有效地利用带宽。在VLAN中,网络被逻辑地分割成广播域,由VLAN成员所发送的信息帧或数据包仅在VLAN内的成员之间传送,而不是向网上的所有工作站发送。这样可减少主干网的流量,提高网络速度。

2、增强网络的安全性

共享式LAN上的广播必然会产生安全性问题,因为网络上的所有用户都能监测到流经的业务,用户只要插入任一活动端口就可访问网段上的广播包。采用VLAN提供的安全机制,可以限制特定用户的访问,控制广播组的大小和位置,甚至锁定网络成员的MAC地址,这样,就限制了未经安全许可的用户和网络成员对网络的使用。

3、增强网络管理

VLAN能够形成虚拟工作组,VLAN(虚拟局域网)是为解决以太网的广播问题和安全性而提出的,VLAN技术允许网络管理者将一个物理的LAN用VLAN ID把用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机,与物理上形成的LAN有着相同的属性。VLAN的划分有很多种,我们可以按照IP地址来划分,按照公司的部门来划分、按照MAC地址划分或者按照协议来划分,常用的划分方法是将端口和IP地址结合来划分VLAN。

采用VLAN技术,使用VLAN管理程序可对整个网络进行集中管理,能够更容易地实现网络的管理性。用户可以根据业务需要快速组建和调整VLAN。当链路拥挤时,利用管理程序能够重新分配业务。管理程序还能够提供有关工作组的业务量、广播行为以及统计特性等的详尽报告。对于网络管理员来说,所有这些网络配置和管理工作都是透明的。

VLAN还能减少因网络成员变化所带来的开销。在添加、删除和移动网络成员时,不用重新布线,也不用直接对成员进行配置。如果采用传统局域网技术,那么当网络达到一定规模时,此类开销往往会成为管理员的沉重负担。

VLAN解决了什么问题?

- 控制网络的广播风暴

- 确保网络安全

- 简化网络管理

VLAN的原理?

vlan基本通信原理

为了提高处理效率,交换机内部的数据帧一律都带有VLAN Tag,以统一方式处理。当一个数据帧进入交换机接口时,如果没有带VLAN Tag,且该接口上配置了PVID(Port Default VLAN ID),那么,该数据帧就会被标记上接口的PVID。如果数据帧已经带有VLAN Tag,那么,即使接口已经配置了PVID,交换机不会再给数据帧标记VLAN Tag

VLAN是如何实现配置和划分VLAN的?

vlan bath [number]

in e[number]/[number]/[number]

p d v [number]

PVID是什么?

PVID是Port-base Vlan ID的简写,也就是端口的虚拟局域网ID号,关系到端口收发数据帧时的VLAN TAG 标记。

为什么要有链路类型?

以太网端口有3种链路类型

Access类型端口:只能属于1个VLAN,一般用于连接计算机端口;

Trunk类型端口:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,一般用于交换机与交换机相关的接口。

Hybrid类型端口:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,可以用于交换机的间连接也可以用于连接用户计算机。Hybrid即混合的意思,其可以说是上两种类型的结合。

因为要涉及不同的网络类型,同时起到VLAN隔离广播域的作用,故产生了其三种链路类型

冲突检测

[CSMA/CD 现在的交换式以太网还用吗?暨全双工,半双工与CSMA/CD的关系

dis port vlan #查看vlan端口

MUX VLAN基本概念

互通型VLAN

VLAN分为GroupVlan与隔离性Vlan

MUX-VLAN

- 混合型vlan

- 主vlan:

- 从vlan:可以可以与主vlan进行通信

- 互通型VLAN

- 隔离性VLAN

vlan [number]

mux-vlan[number] #设置主VLAN

subordinate group [number] #设置互通型VLAN

subordinate separate [number] #设置隔离性VLAN

in E[N]/[N]/[N]

port mux-vlan enable #开启muxvlan

super-vlan

聚合vlan:可以让多个vlan共用一个vlan

super-vlan:网关

sub-vlan:子vlan

特点:子vlan与子vlan之间不能通信,都可以跟网关通信

vlan [number] #网关VLAN

aggregate-vlan #开启super-vlan

acces-vlan [number][number]

in vlan [number] #进入网关解VLAN接口

ip add [IP] #配置网关地址

arp-proxy inner-sub-vlan-proxy enable #开启vlan内代理

arp-proxy inter-sub-vlan-proxy enable #开启vlan间代理

端口安全

in e[]/[]/[]

port-security enable #开启端口安全功能

port-security mac-address stick #开启黏性MAC地址

port-security mac-address sticky [MAC:A-A-A] vlan [number] #设置静态安全MAC地址

dis mac-addres sticky #查看黏性MAC地址

port-security max-mac-num 1 #设置最大学习MAC地址数

port-security protect-action shutdown #设置安全动作

STP

通过阻塞端口在逻辑上拒绝转发业务流量实现破环

STP的计算:BPDU桥协议数据 TCN BPDU

- 根交换机

- 指定端口

- 根端口

- 预备端口

RSTP:快速生成树协议

Backup port:备份端口 指定端口

预备端口:预备根端口

端口状态:3种

MSTP

注:华为S系列的路由器默认端口为边缘端口,模拟器需要开启边缘端口

stp priority [4096*number] #设置STP优先级(全局)

stp edged-port enable #开启边缘端口(接口)

stp bpdu-protection #开启BPDU保护(全局)

stp root-protection #开启根保护(接口)

stp loop-protection #环路保护功能(接口)

BPDU文档:只有根路由器能发送BPDU消息,若开启BPDU防护后,该端口(必须为边缘端口)收到外部BPDU报文后,自动Shutdown并进行报警

根保护文档:根保护功能确保了根桥的指定端口不会因为一些网络问题而改变端口角色

RSTP的环路保护功能:根端口如果长时间收不到来自上游的BPDU,则进入Discarding状态,避免在网络中形成环路

配置MSTP的多instance(线程)方法

stp region-configuration #进入MST域视图(全局)

region-name RG1 #配置MST域的域名(MSTView)

instance [instance ID(number)] vlan [vlan ID(number)] to vlan [number] #配置多生成树实例和VLAN的映射关系(MSTView)

active region-configuration #激活MST域的配置,使域名、VLAN映射表和MSTP修订级别生效。如果不执行本操作,以上配置的域名、VLAN映射表和MSTP修订级别无法生效。

stp instance [instance ID(number)] root primary/secondary #配置线程ID为主根还是次根(全局)

#其他命令

stp pathcost-standard legacy #配置SwitchA的端口路径开销值的计算方法为华为计算方法

[SwitchA] stp enable #在SwitchA上启动MSTP

引自csdn博主TKE_cendy—华为路由与交换 MSTP原理与配置 学习笔记

OSPF

华三 h3c Rip、静态路由、silent-interface配置

#把R1和R2的g0/1接口改成静默接口

[R1-rip-1]silent-interface g0/0/1

[R2-rip-1]silent-interface g0/0/1

接口变成静默接口后,此接口只收不发送rip报文,经过一段时间后路由器认为对方邻居不存在,rip路由不可达。所以静态路由就可以派上用场了。

OSPF

Router id 3.3.3.3 #(对所有协议生效)

OSPF

Ospf 1 #(进程号1)

Ospf 1 Router-id 3.3.3.3 #(只对OSPF协议生效)

Area 0 #(区域0-65355)

Network 12.1.1.1 0.0.0.0 #宣告自身IP地址

Display ip routing-table protocol ospf #查看OSPF路由

Reset ospf process #重起ospf 协议才会对修改的router-id 生效

Bandwidth-referce 10000 #更改接口万M

Ospf cost 12345 #修改OSPF接口开销

Interface gi 0/0/1

OSPF authentication-mode simple cipher hauwei #接口 OSPF认证、发送明文、本地密文

OSPF authentication-mode md5 1 plain huawei #接口OSPF认证、发送密文,本地明文

Undo ospf authentication-mode #关闭接口OSPF认证

Ospf 1

Area 0

ospf authentication-mode md5 1 plain qiaolei

子网掩码-掩码位-反掩码 对照表

反掩码: 掩码位: 正掩码:

127.255.255.255 = 1 = 128.0.0.0

63.255.255.255 = 2 = 192.0.0.0

31.255.255.255 = 3 = 224.0.0.0

15.255.255.255 = 4 = 240.0.0.0

7.255.255.255 = 5 = 248.0.0.0

3.255.255.255 = 6 = 252.0.0.0

1.255.255.255 = 7 = 254.0.0.0

0.255.255.255 = 8 = 255.0.0.0

0.127.255.255 = 9 = 255.128.0.0

0.63.255.255 = 10 = 255.192.0.0

0.31.255.255 = 11 = 255.224.0.0

0.15.255.255 = 12 = 255.240.0.0

0.7.255.255 = 13 = 255.248.0.0

0.3.255.255 = 14 = 255.252.0.0

0.1.255.255 = 15 = 255.254.0.0

0.0.255.255 = 16 = 255.255.0.0

0.0.127.255 = 17 = 255.255.128.0

0.0.63.255 = 18 = 255.255.192.0

0.0.31.255 = 19 = 255.255.224.0

0.0.15.255 = 20 = 255.255.240.0

0.0.7.255 = 21 = 255.255.248.0

0.0.3.255 = 22 = 255.255.252.0

0.0.1.255 = 23 = 255.255.254.0

0.0.0.255 = 24 = 255.255.255.0

0.0.0.127 = 25 = 255.255.255.128

0.0.0.63 = 26 = 255.255.255.192

0.0.0.31 = 27 = 255.255.255.224

0.0.0.15 = 28 = 255.255.255.240

0.0.0.7 = 29 = 255.255.255.248

0.0.0.3 = 30 = 255.255.255.252

0.0.0.1 = 31 = 255.255.255.254

0.0.0.0 = 32 = 255.255.255.255

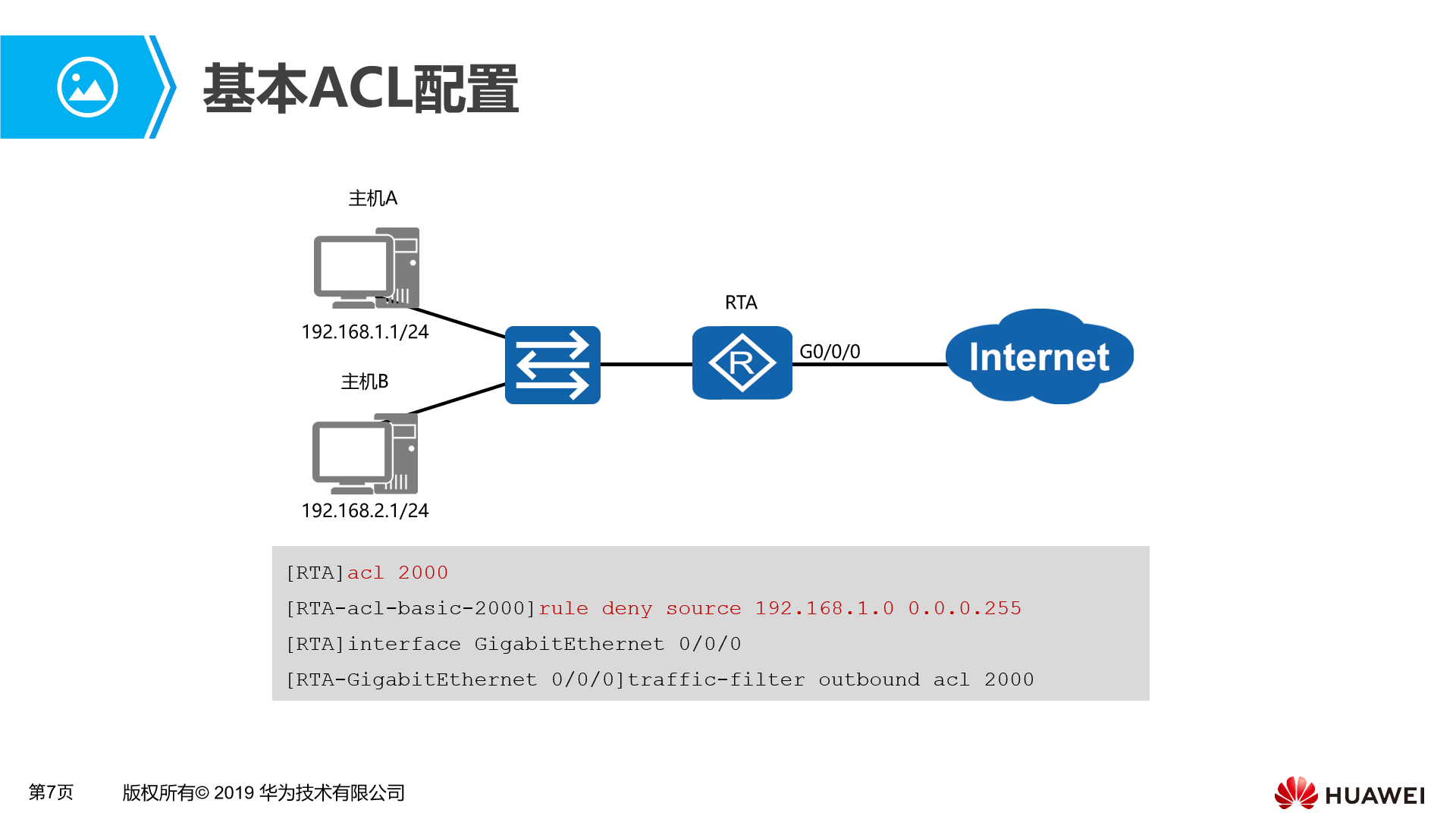

ACL

基本ACL配置

[RTA]acl

2000

[RTA-acl-basic-2000] rule deny source 192.168.1.0 0.0.0.255

[RTA] interface GigabitEthernet 0/0/0

[RTA-Gigabi tEthernet 0/0/0] traffic- filter outbound acl 2000

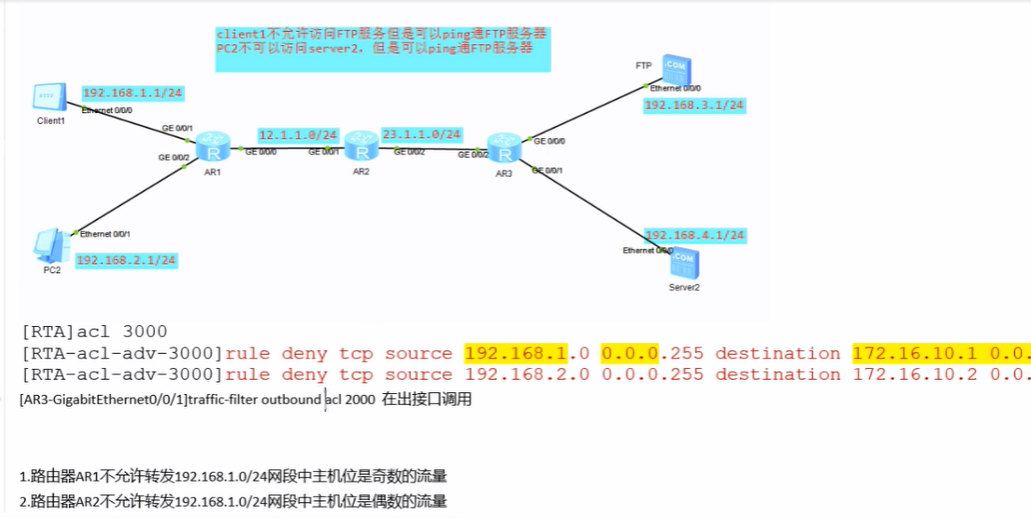

高级ACL基本配置规则

[RTA]acl 3000

[RTA-acl-adv-3000]rule deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.10.1 0.0.

[RTA- -acl- -adv-3000] rule deny tcp source 192.168.2.0 0.0.0.255 destination 172.16.10.2 0.0.

[AR3-GigabitEthernet0/0/1]traffic filter outbound ad #2000在出接口调用

思考题

- 路由器AR1不允许转发192.168.1.0/24网段中主机位是奇数的流量

- 路由器AR2不允许转发192.168.1.0/24网段中主机位是偶数的流量

最开始的想法是,如果华为命令中有if判断那么这件事情就好解决了,但结果不然,没有在网络上找见有关华为路由器的acl判断语句

只能进行子网掩码位进行筛选

- 对于抓奇数位—主机

ACL 中IP地址应为192.168.1.1 通配码 0.0.0.254 [1,3,5,7,9…所有奇数都行,只要8位二进制数最后一位是1即可]

254的二进制数为11111110 ,0意思为:只管 这个8位二进制数的最后一位(必须为1 )

access-list 10 permit 192.168.1.1 0.0.0.254

#24位子网

access-list 10 permit 192.168.1 .0 0.0.254.255

- 对于抓偶数位–主机

ACL 中IP地址应为192.168.1.0 通配码 0.0.0.254 [2,4,6,8,0…所有偶数都行,只要8位二进制数最后以为是0即可]

254的二进制数为11111110 ,0意思为:只管 这个8位二进制数的最后一位(必须为0 )

access-list 10 permit 192.168.1.0 0.0.0.254

24位子网

access-list 10 permit 192.168.0.0 0.0.254.255

DHCP

DHCP面临的安全威胁

-

DHCP饿死攻击

-

仿冒DHCP server攻击

DHCP Snooping

DHCP嗅探

[SW3]dhcp enable

[SW3]dhcp snooping enable #开启嗅探功能

[SW3-GigabitEthernet0/0/1]dhcp snooping trusted #设置为信任端口

excluded-ip-address 192.160.1.2 #不参与自动分配的地址(DHCP视图)

步骤:

-

首先创建地址池

-

在网关接口调用地址池

-

检查是否可以获取到IP地址(注意查看获取到的IP地址是否是规划的范围内的地址)

-

开启DHCP Snooping

-

释放当前IP地址(释放后无法重新获取)

-

设置信任接口(trussted) 后重新获取

PC>ipconfig /release释放当前IP地址

PC>ipconfig /renew重新获取IP地址

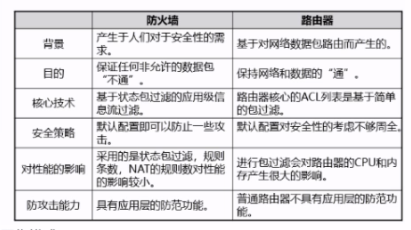

防火墙

路由器与交换机的本质是转发, 防火墙的本质是控制。

防火墙和路由器实现安全控制的区别

工作模式:

透明模式:交换机

路由模式:路由器(默认)

混合模式:既有交换也有路由功能

安全级别(信任程度)

- trust: 信任区域85

- untrust: 不信任区域5

- local: 本地(防火墙本地的接口) 100

- DMZ: 非军事管理区域50

添加端口到区域

firewall zone [trust/untrust]

add int gi 1/0/0 #将接口加入trust/untrust 区域

[FW1]display zone #查看安全区域

#添加安全策略(全局)(以IO为主,区域的顺序可忽略)

firewall packet-filter default permit interzone trust untrust direction outboun

firewall packet-filter default permit interzone trust dmz direction outbound

firewall packet-filter default permit interzone dmz untrust direction inbound

安全策略:

特定网段策略

内网访问外网步骤:

一定要有确定的邻居关系才可以下发默认路由

#保证内网流量可以到达外网:在fw上配置缺省路由在连接fw的边界设备下发

[FW1-ospf-1]default-route-advertise always

[FW1]policy interzone trust untrust outbound #创建策略

[FW1-policy-interzone-trust untrust outbound]policy 1 #定义规则

[FW1-policy-interzone-trust-untrust-outbound-1]action deny #设置动作

[FW1-policy-interzone-trust-untrust-outbound-1]policy source 192.168.1.0 0.0.0.255 #设置网段

包过滤:

会话表项:五元组表项

源IP地址源端口号目的IP地址 目的端口号协议号

[FW1]display firewall session table #查看会话表项

会根据协议不同老化时间也不同

[FW1]display firewall session aging-time #查看老化时间

当trust访问untrust时

-

数据首先查看五元组表项,如果有表项匹配数据,匹配成功通过,匹配不成功丢弃数据。

-

如果没有表项则匹配策略,然后创建表项,当数据回复时先查看表项,表项匹配成功转发数据不需要看区域间策略

表项匹配不成功丢弃数据 -

回复时没有表项匹配区域间策略

长连接会话(多适用于数据传输协议如FTP):

适用于多通道协议

因为五元组会话在一定时间后删除导致控制通道断裂从而使数据通道无法进行数据转发

ASPF应用层包过滤: .

解决了FTP数通通道在主动模式下无法建立连接的问题

检查应用层数据,获取相应的端口信息自动创建会话表项

三元组表项:

协议源ip端口号(数据包中)

firewall interzone trust untrust

[FW1-interzone-trust-untrust]detect ftp

[FW1]display firewall server-map #查看server-map表项

学习参考链接:干货 | 华为防火墙配置,这篇文章强烈推荐收藏学习

NAT

NAT技术:

内网访问外网步骤:

- 保证内网流量可以到达外网:在边界设备上配置缺省路由

[FW1-ospf-1]default route-advertise

- 向IGP协议注入缺省路由

- 配置NAT

静态,动态:私网IP地址和公网IP地址一一对应;无法实现IPv4地址节省。

NAPT,easy ip:私网IP地址和公网IP地址是多对一 ;可以实现IPv4地址节省;

[FW1]nat address-group 1 100.1.1.1 100.1.1.1 #创建地址池

[FW1]nat-policy interzone trust untrust outbound #创建NAT策略

[FW1-nat-policy-interzone-trust-untrust-outbound]policy 1 #定义策略1

[FW1-nat-policy-interzone-trust-untrust-outbound-1]action source-nat #动作为基于源的转换

[FW1-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.2.0 0.0.0.255 #设置源地址

[FW1-nat-policy-interzone-trust-untrust-outbound-1]address-group 1 #绑定公网地址池

FW1]display firewall session table #查看NAT转换

服务器只能做静态NAT

首先要保证trust可以访问DMZ

[FW1]firewall packet-filter default permit interzone trust dmz direction outbound

然后untrust可以访问DMZ

[FW1]firewall packet-filter default permit interzone dmz untrust direction inbound

基于目的的转换

[FW1]nat server global 100.1.1.100 inside 192.168.3.1

[FW1]nat server global 172.15.1.100 inside 172.15.2.1

#本模板可通用

[FW1]nat server [server ID] global [global IP] inside [destination IP]

基本功能

黑名单:

—保护网络安全

特点:根据报文的源IP地址进行过滤;简单高效;可以动态添加和删除

#静态:手工拉黑

[FW1]firewall blacklist enable

[FW1]firewall blacklist item 202.169.168.2 timeout 100

#动态:当被无限次扫描时自动拉黑

[FW1]firewall blacklist enable

[FW1]firewall defend ip-sweep enable

[FW1]firewall defend ip-sweep max-rate 1000

[FW1]firewall defend ip-sweep blacklist-timeout 20

MAC绑定:

—为了防止假冒IP地址攻击

[FW1]firewall mac-binding enable

[FW1]firewall mac-binding 202.169.168.2 00e0-fc00-0100

端口映射:

—内部服务器在非知名端口提供知名端口的服务,例如可以用1021端口提供FTP服务

优点:防火墙并非要更改数据包的端口信息,可以用来保护因为知名端口带来的针对性攻击

端口号: 65536 0-65535

知名端口号: 1-1024

注册端口号: 1025- 49151

随机端口号: 49152-65535

[FW1-acl-basic-2001]rule permit source 129.38.1.1 0.0.0.0

[FW1]port-mapping ftp port [designated port] acl [acl ID]

IDS联动:

—入侵检测系统

防火墙的缺点:

-

防火墙不能防止通向站点的后门:检查的颗粒度较粗,难以对众多的协议细节进行深入的分析与检查

-

防火墙-般不提供对内的保护:有防外不防内的特点,难以对内部用户的非法行为和已经渗透的攻击进行有效的检查和防范。

-

防火墙无法防范数据驱动型的攻击:对数据驱动型攻击无法防范等。

-

防火墙不能网络被恶意使用和攻击情况动态调整自己的策略:只能接受攻击而无法还手

工作机制:实时的监视,分析网络中的所有数据。发现并实时处理所捕获的数据报文,对系统记录的网络事件进行统计和分析。如果发现异常

主动切断连接与防火墙联动,调用其他程序处理。

[FW1]firewall ids server 192.168.3.1 #指定服务器地址

[FW1]firewall ids port 3000 <1025-55535>

[FW1]firewall ids authentication type md5 key [PWD]

[FW1]firewall ids enable

[FW1]info-center loghost 192.168.3.1 language chinese #设置日志

[FW1]frewall session log: type binary #检查会话

修改防火墙工作模式

[FW1-GigabitEthernet0/0/5]portswitch #将三层接口降为二层接口

双机热备

双机热备的配置命令

- 接口视图下配置VRRP

vrrp vrid virtual-router-ID virtual-ip virtual-address [mask | mask-length] {active | standby}

-

配置HRP心跳线

- 指定心跳口

hrp interface interface-type interface-number [remote {ip-address | ipv6-address}]- 启用HRP备份功能

hrp enable- 启用允许配置备用设备的功能

hrp standby config enable- 启用命令与状态信息自动备份

hrp auto-sync [config | connection-status]- 启用会话快速备份

hrp mirror session enable

注:HRP两台USG心跳口的接口类型和编号必须相同,且心跳口不能为二层以太网接口。USG支持使用Eth-Trunk接口做为心跳口,既提高了可靠性,又增加了备份通道的带宽。主备USG的心跳口可以直接相连,也可以通过中间设备,如交换机或路由器连接。当心跳口通过中间设备相连时,需要配置remote参数来指定对端IP地址。

Q.E.D.